Scopra come la federazione della protezione dei dati ottimizza la sicurezza nelle piattaforme di collaborazione documentale come SharePoint e Nextcloud. Scopra la sicurezza e l’accesso federati, il miglioramento della governance dei dati e la riduzione dei rischi per garantire una gestione efficiente, sicura e senza interruzioni delle informazioni sensibili.

1. Che cos’è la Sicurezza Federata?

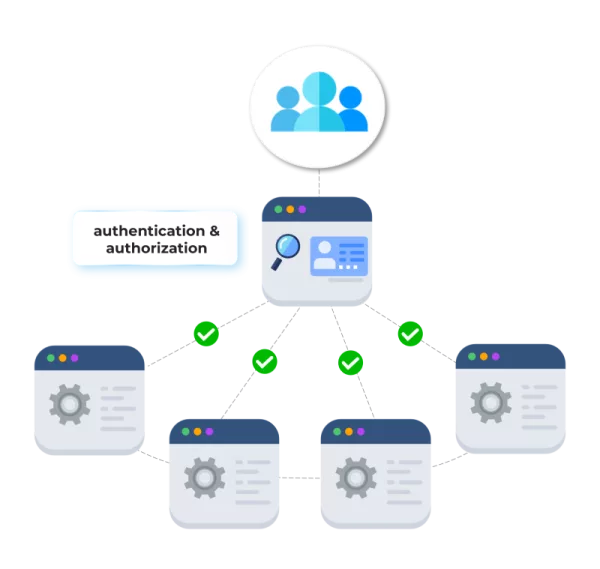

La sicurezza federata è una metodologia di sicurezza informatica che consente di applicare l “autenticazione e l” autorizzazione centralizzate a più sistemi o organizzazioni interconnessi. Offre un modo per garantire una perfetta integrazione e interoperabilità tra le varie piattaforme, mantenendo un solido controllo degli accessi. Invece di gestire credenziali separate per ogni sistema, la sicurezza federata consente agli utenti di autenticarsi una sola volta e di accedere a più risorse, riducendo la complessità e migliorando la sicurezza.

Un concetto chiave nell’ambito della sicurezza federata è l’identità federata, che costituisce la base di questo approccio. L’identità federata è una connessione fidata tra identity provider (IdP) e service provider (SP). In questo caso, le credenziali dell’utente sono gestite da un identity provider centrale, e gli altri sistemi interconnessi si fidano di questo provider per autenticare gli utenti. Questo quadro di fiducia assicura che l’identità di un utente sia riconosciuta in modo coerente tra le diverse piattaforme. Se desidera saperne di più,

Una tipica architettura di sicurezza federata è composta da:

- 1. Fornitori di identità (IdP): Gestiscono l “autenticazione degli utenti e la verifica dell” identità.

- 2. Fornitori di servizi (SP): Sono i sistemi o le applicazioni che si affidano all’IdP per convalidare l’accesso dell’utente.

- 3. Protocolli di federazione: Tecnologie come SAML (Security Assertion Markup Language) o OAuth che consentono una comunicazione e uno scambio di informazioni sicuri tra IdP e SP.

- 4. Politiche e accordi: Politiche di sicurezza predefinite e accordi di fiducia che delineano ruoli, permessi e regole di accesso tra le entità.

Questa architettura semplifica la gestione degli accessi, migliora l’esperienza dell’utente e garantisce l’applicazione uniforme delle politiche di sicurezza su piattaforme diverse. La sicurezza federata non solo riduce i carichi di lavoro amministrativi, ma attenua anche i rischi associati a sistemi frammentati e a credenziali di accesso multiple.

2. E l’accesso federato?

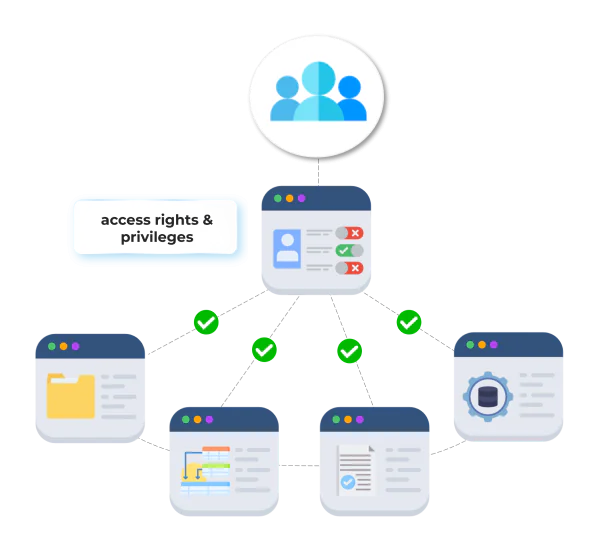

L’accesso federato estende il principio dell’identità federata al regno della sicurezza informatica, concentrandosi in modo specifico sul modo in cui l’accesso alle risorse e alle applicazioni viene gestito tra più sistemi. Si tratta di un metodo in cui i diritti e i privilegi di accesso sono centralizzati ma estesi senza soluzione di continuità a vari ambienti o sistemi interconnessi. Questo approccio non solo semplifica l’esperienza dell’utente, ma snellisce anche la gestione dei permessi di accesso.

In un ambiente di accesso federato, il collegamento tra fornitori di identità e fornitori di servizi assicura che le politiche di accesso siano coerenti e applicate in modo uniforme. Ciò semplifica i processi amministrativi e riduce il rischio di accesso non autorizzato, in quanto le autorizzazioni degli utenti sono gestite centralmente, anziché essere disperse e duplicate in sistemi diversi.

L’accesso federato svolge un ruolo cruciale nel migliorare la sicurezza e l’efficienza operativa, assicurando che i controlli di accesso siano allineati alle politiche di sicurezza generali dell’organizzazione e alle esigenze aziendali. Questo approccio non solo aumenta la sicurezza, ma supporta anche la conformità ai requisiti normativi, rendendolo un componente essenziale delle moderne strategie di sicurezza IT.

3. Perché la sicurezza federata è importante nella cybersecurity?

La sicurezza federata è essenziale nella cybersecurity perché semplifica la gestione degli accessi, rafforzando al contempo la protezione contro le violazioni dei dati e gli accessi non autorizzati. Centralizzando l “autenticazione ed estendendo i controlli di accesso sicuro tra i sistemi, le organizzazioni possono garantire un” applicazione coerente delle politiche di sicurezza. Questo approccio riduce gli errori umani, elimina gli strumenti ridondanti e affronta i rischi principali associati alle pratiche di sicurezza frammentate.

I vantaggi principali includono:

- 1. Maggiore protezione dei dati: La sicurezza federata assicura che le informazioni sensibili rimangano protette grazie alla gestione unificata degli accessi.

- 2. Efficienza operativa: I team IT dedicano meno tempo alla gestione delle credenziali e delle autorizzazioni individuali tra i vari sistemi.

- 3. Esperienza utente migliorata: Il Single Sign-On (SSO) elimina la necessità di password multiple, rendendo i flussi di lavoro più fluidi e riducendo l’affaticamento da credenziali.

- 4. Conformità normativa: L “auditing semplificato dei controlli di accesso assicura l” allineamento con le normative del settore, come DORA o NIS2.

Consideri gli strumenti di collaborazione basati sul cloud utilizzati nelle grandi organizzazioni, come Google Workspace o Microsoft 365. Senza la sicurezza federata, i dipendenti richiederebbero credenziali separate per ogni servizio, aumentando il rischio di password deboli e di un controllo degli accessi incoerente. Con la sicurezza federata, le organizzazioni integrano queste piattaforme sotto un fornitore di identità affidabile, assicurando che i dipendenti possano accedere in modo sicuro a più strumenti o dati tramite SSO.

Nel complesso, la sicurezza federata offre una strategia coesiva per salvaguardare le risorse organizzative e migliorare l’efficienza.

4. Esempi di pratiche federate nel mondo reale

La sicurezza federata è sempre più adottata in vari settori, dall’industria alla finanza e alla pubblica amministrazione, a testimonianza della sua versatilità ed efficacia. Esploriamo due esempi reali e capiamo come vengono applicati i diversi tipi di sistemi di sicurezza federata.

1. Industria: Produzione

Nel settore manifatturiero, i sistemi di gestione delle identità federate semplificano l’accesso alle risorse condivise tra più stabilimenti e partner. Adottando il Single Sign-On (SSO), i dipendenti possono accedere a una serie di strumenti, dal software CAD alle piattaforme di gestione della catena di approvvigionamento, senza dover effettuare il login separatamente per ciascuno di essi. Questa integrazione non solo migliora la produttività, ma garantisce anche l’applicazione costante di rigorosi protocolli di sicurezza, impedendo l’accesso non autorizzato attraverso la vasta rete industriale. Per saperne di più sulla protezione dei dati nella catena di approvvigionamento, clicchi qui.

2. Società finanziaria: Settore bancario

Le istituzioni finanziarie sono particolarmente sensibili alle violazioni della sicurezza. Una grande banca potrebbe impiegare l’Identità Federata come Servizio (IDaaS) per gestire l’accesso dei clienti ai servizi bancari digitali, alle piattaforme di investimento e ai servizi finanziari dei partner. Questo sistema federato migliora la comodità dell’utente consentendo transizioni senza soluzione di continuità tra i servizi, salvaguardando al contempo i dati finanziari sensibili attraverso un processo di autenticazione centralizzato e sicuro. La banca può così offrire esperienze solide ai clienti senza compromettere gli standard di sicurezza.

5. In che modo l’accesso federato aiuta a gestire le autorizzazioni dei dati?

L‘accesso federato svolge un ruolo fondamentale nella gestione delle autorizzazioni, offrendo un approccio centralizzato al controllo e al monitoraggio dell’accesso ai dati su più sistemi. Negli ecosistemi digitali interconnessi di oggi, garantire una gestione sicura ed efficiente delle autorizzazioni è fondamentale per prevenire l’accesso non autorizzato ai dati e ridurre al minimo i rischi di violazione.

Ecco come l’accesso federato migliora la gestione dei permessi:

1. Controllo centralizzato delle autorizzazioni

L “accesso federato consente alle organizzazioni di unificare la gestione delle autorizzazioni in un unico quadro, anziché gestire i singoli sistemi in modo indipendente. Questa centralizzazione migliora la coerenza nell” applicazione delle politiche di accesso e riduce la complessità associata a protocolli di sicurezza frammentati.

- Gli amministratori possono definire i ruoli, gli attributi e le autorizzazioni in un’unica posizione, e tali criteri si riflettono automaticamente su tutti i sistemi collegati.

- Questo rafforza la governance, in quanto le organizzazioni ottengono una chiara panoramica di “chi ha accesso a cosa” su tutte le piattaforme.

2. Gestione granulare dell’accesso

I sistemi federati spesso sfruttano i principi del controllo dell’accesso basato sugli attributi (ABAC) o del controllo dell’accesso basato sui ruoli (RBAC), per saperne di più clicchi qui. Questi modelli consentono di adattare dinamicamente i livelli di autorizzazione in base al ruolo, alla posizione o agli attributi specifici di un utente.

Per esempio: Un operatore sanitario può accedere a dati specifici del paziente durante l “orario di lavoro, ma avere autorizzazioni limitate al di fuori di tale orario. L” accesso federato assicura che le autorizzazioni siano in linea con le politiche organizzative, impedendo al contempo un accesso eccessivo o non necessario ai dati.

3. Scalabilità in ambienti complessi

Con la crescita delle organizzazioni, la gestione delle autorizzazioni su più database, servizi cloud e applicazioni può diventare eccessiva. L “accesso federato è in grado di scalare con l” espansione, garantendo una solida gestione delle autorizzazioni su diverse infrastrutture, sia che includano team remoti, partner esterni o ambienti multi-cloud.

4. Riduzione del rischio di errore umano

La gestione manuale dei permessi spesso porta a errori, come la concessione di livelli di accesso errati o la dimenticanza di rimuovere i permessi dopo la partenza di un dipendente. L’accesso federato automatizza questi processi, riducendo le vulnerabilità causate dall’errore umano e migliorando l’igiene generale della sicurezza.

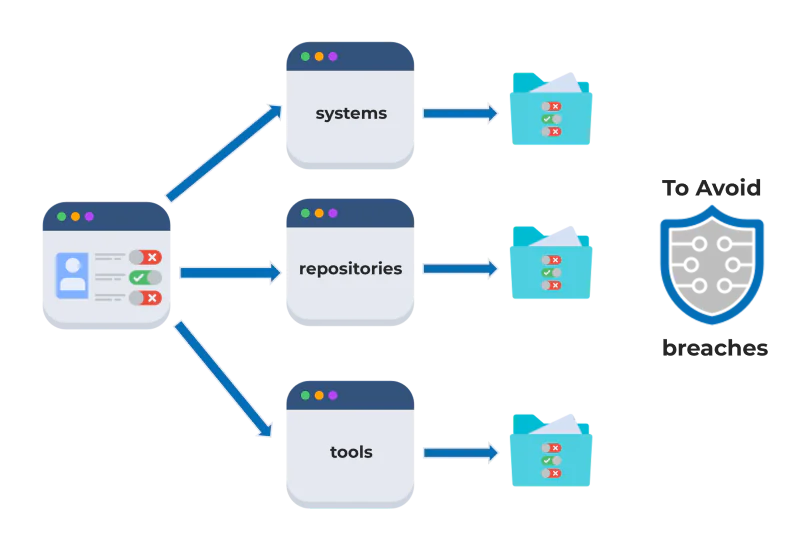

L’accesso federato fornisce un quadro unificato per la gestione delle autorizzazioni ai dati archiviati su piattaforme diverse, come i repository di archiviazione (ad esempio, SharePoint) e le soluzioni di sicurezza dei dati come l’Enterprise Digital Rights Management (EDRM). Allineando i controlli di accesso tra questi sistemi, l’accesso federato assicura che le informazioni sensibili siano protette in modo coerente, indipendentemente da dove risiedono. Ricordiamo che è anche importante proteggere i dati in tutti e tre gli stati, non solo affidarsi alle misure di accesso.

Questo approccio elimina i silos collegando i criteri di autorizzazione a un “identità centralizzata, consentendo alle organizzazioni di applicare protocolli di sicurezza uniformi tra gli strumenti di archiviazione dei file, di gestione dei documenti e di collaborazione. Il risultato è un metodo più coeso, scalabile e sicuro per controllare l” accesso ai dati in ambienti sempre più complessi.

6. Introduzione ai criteri federati di SealPath per SharePoint e Nextcloud

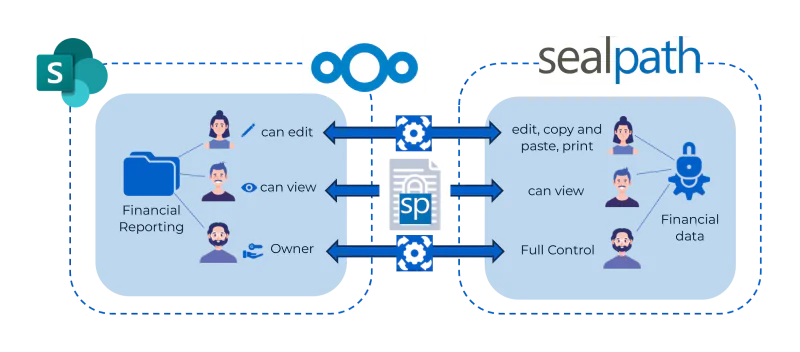

Le Politiche Federate di SealPath offrono un approccio continuo e dinamico alla protezione dei dati sensibili archiviati in piattaforme come SharePoint e Nextcloud. Applicando automaticamente la protezione a una cartella principale e ai suoi contenuti, queste policy assicurano che le autorizzazioni di accesso siano continuamente sincronizzate con le impostazioni di autorizzazione della cartella. Questa integrazione elimina la necessità di aggiornamenti manuali, fornendo una sicurezza solida che si adatta in tempo reale alle modifiche delle autorizzazioni degli utenti.

Protezione automatica: Le regole federate di SealPath applicano automaticamente la protezione alle cartelle radice designate e ai loro file, garantendo una sicurezza coerente.

Sincronizzazione dinamica: Le autorizzazioni all’interno delle politiche federate SealPath rispecchiano le autorizzazioni dell’utente assegnate alla cartella. Ad esempio, un dipendente con permessi di modifica per una cartella SharePoint (ad esempio, Rendiconti finanziari) riceve permessi di modifica equivalenti per i documenti protetti all’interno di quella cartella.

Controllo granulare: Le autorizzazioni degli utenti sono determinate esclusivamente in base alle regole di accesso della cartella e sono gestite tramite la console di amministrazione web di SealPath. Queste autorizzazioni non sono modificabili dagli utenti, garantendo un controllo centralizzato.

Protezione specifica della cartella: Le politiche federate si applicano solo alla cartella definita e al suo contenuto, non possono essere associate ad altre cartelle e non possono essere utilizzate per proteggere singoli file al di fuori dell’ambito definito.

Rilevamento in tempo reale delle modifiche: SealPath legge continuamente le autorizzazioni delle cartelle e adatta le impostazioni di protezione immediatamente dopo aver rilevato le modifiche. In questo modo, le autorizzazioni in evoluzione (ad esempio, promozioni o cambiamenti di ruolo) si riflettono in tempo reale.

Equivalenza flessibile dei permessi: Le organizzazioni possono personalizzare il modo in cui le autorizzazioni delle cartelle si traducono in livelli di accesso ai criteri SealPath.

Per esempio:

Lettura in SharePoint → Autorizzazione di visualizzazione nella politica SealPath.

Scrittura in SharePoint → Autorizzazione di modifica, copia, incolla e stampa nella politica SealPath.

Proprietario in SharePoint → Controllo completo nella politica SealPath.

Sicurezza oltre la cartella: Anche se i documenti escono dalla cartella protetta, rimangono sotto il controllo di SealPath, garantendo una protezione continua e riducendo i rischi di accesso non autorizzato o di perdita di dati.

I criteri federati di SealPath creano un potente meccanismo di sincronizzazione tra le autorizzazioni delle cartelle e la sicurezza dei documenti, fornendo alle organizzazioni una protezione automatizzata, scalabile ed ermetica per i file sensibili archiviati in SharePoint e Nextcloud.

7. Vantaggi e benefici dell’uso delle politiche federate SealPath

Le Politiche Federate di SealPath introducono un approccio altamente efficiente e automatizzato alla protezione dei dati sensibili attraverso piattaforme come SharePoint e Nextcloud. Allineando le misure di sicurezza alle autorizzazioni delle cartelle, le organizzazioni possono ottenere una protezione dinamica senza la complessità dell’intervento manuale.

1. Misure di sicurezza dei dati allineate

Le politiche federate di SealPath assicurano che la protezione dei dati sia sempre sincronizzata con le autorizzazioni di accesso alle cartelle, promuovendo un approccio uniforme alla sicurezza in tutta l’organizzazione.

2. Politiche di accesso ai dati coerenti

Le politiche federate eliminano le incoerenze nel controllo degli accessi, garantendo a tutti gli utenti autorizzazioni in linea con i loro ruoli, migliorando la trasparenza e la fiducia.

3. Miglioramento della governance dei dati

Applicando controlli uniformi in tutte le cartelle, le politiche federate di SealPath migliorano la governance dei dati, riducendo il rischio di regole o autorizzazioni mal configurate che potrebbero portare a vulnerabilità di sicurezza o attriti operativi.

4. Controllo degli accessi centralizzato

Le autorizzazioni e le regole sono gestite direttamente dalla console di amministrazione web di SealPath, semplificando la gestione del controllo degli accessi ed eliminando la necessità di regolazioni individuali a livello di file.

5. Applicazione in tempo reale dei criteri

La protezione viene applicata istantaneamente in base a regole predefinite, adattandosi dinamicamente alle modifiche delle autorizzazioni delle cartelle senza interrompere i flussi di lavoro.

Vantaggi principali

1. Riduzione del rischio di errore umano

L’automazione della sincronizzazione delle autorizzazioni con la protezione dei dati riduce in modo significativo la probabilità di errori o sviste che potrebbero causare una violazione dei dati.

2. Elimina le regolazioni manuali ripetitive

L “automazione fornita dalle polizze federate SealPath elimina la necessità di ripetuti inserimenti manuali, migliorando l” igiene operativa e liberando tempo.

3. Maggiore efficienza operativa

Riducendo al minimo l’impegno richiesto per gestire le autorizzazioni e la protezione, i team possono spostare la loro attenzione su iniziative strategiche di maggiore priorità, invece di affrontare compiti amministrativi.

4. Prevenzione di regole conflittuali

Le politiche federate evitano la sovrapposizione o la contraddizione delle autorizzazioni, assicurando un’esperienza semplificata e senza attriti per i dipendenti, pur mantenendo una sicurezza a prova di bomba.

In conclusione, le regole federate per la protezione dei file nelle cartelle seguono i principi della sicurezza federata applicata ai diritti di accesso ai dati, fornendo così una maggiore protezione contro le fughe di dati e i rischi. Pertanto, sulla base della nostra esperienza di oltre 10 anni nell’aiutare varie entità a proteggere i loro dati e le loro informazioni più sensibili, consigliamo vivamente alle organizzazioni di implementare questa pratica.